บทความนี้จะมานำเสนอเกี่ยวกับ มัลแวร์ DISGOMOJI กันนะคะ ว่าคืออะไร? แฮกเกอร์ใช้อิโมจิ Discord คุมมัลแวร์ จะมีวิธีป้องกันยังไงกันบ้าง ตามมาดูกันเลยค่ะ

มัลแวร์ DISGOMOJI คืออะไร ?

หลายคนคงเคยได้ยินเกี่ยวกับมัลแวร์ประเภทอื่นๆ มากมายแล้วนะคะ แต่ตอนนี้ผู้ควบคุมมัลแวร์ก็เริ่มใช้มุกใหม่ ด้วยการใช้อีโมจิเพื่อสื่อสารกับอุปกรณ์ที่ติดไวรัส โดย มัลแวร์ DISGOMOJI ถูกค้นพบครั้งแรกโดย Volexity ซึ่งเป็นบริษัทวิจัยด้านความปลอดภัย โดยมีลักษณะเฉพาะตัวคือ ใช้อีโมจิ ของ Discord ในการสั่งควบคุมอุปกรณ์ที่ติดตัวมัลแวร์นี้นั่นเองค่ะ

Volexity เปิดเผยมัลแวร์ DISGOMOJI ในเดือนมิถุนายน 2024 โดยเชื่อมโยงกับกลุ่มที่มีฐานอยู่ในปากีสถานซึ่งติดตามในชื่อ UTA0137 โดยมีเป้าหมายที่อุปกรณ์ Linux ที่ใช้ระบบปฏิบัติการ BOSS ซึ่งส่วนใหญ่ใช้โดยหน่วยงานรัฐบาลอินเดีย อย่างไรก็ตาม ในทางทฤษฎีแล้ว มัลแวร์นี้สามารถใช้ต่อต้านระบบปฏิบัติการ Linux ใดๆ ก็ได้ และเขียนขึ้นด้วยภาษาโปรแกรม Golang ที่ปรับเปลี่ยนได้

ส่วนที่น่าสนใจที่สุดของ DISCOMOJI คือการใช้อีโมจิ ของ Discord เพื่อใช้ในการสั่งและควบคุมอุปกรณ์ที่ติดมัลแวร์ แทนที่จะส่งคำสั่งโดยใช้ประโยคต่างๆ เช่นเดียวกับที่พบในมัลแวร์ส่วนใหญ่ ผู้ควบคุม DISCOMOJI สามารถส่งอีโมจิ Discord เฉพาะเพื่อกระตุ้นให้เกิดการดำเนินการได้

การทำงานของ มัลแวร์ DISGOMOJI มัลแวร์ที่ควบคุมด้วย Emoji

– ขั้นแรก จะต้องติดตั้งมัลแวร์เพื่อให้ผู้โจมตีสามารถควบคุมอุปกรณ์เป้าหมายได้ โดยอุปกรณ์เป้าหมายจะได้รับไฟล์เอกสารปลอมที่มีไฟล์อันตราย ซึ่งเมื่อดำเนินการแล้ว จะดาวน์โหลดมัลแวร์ DISCOMOJI และเมื่อเปิดใช้งาน DISCOMOJI จะขโมยข้อมูลจากเครื่องเป้าหมาย เช่น ข้อมูลในเครื่อง ชื่อผู้ใช้ ชื่อโฮสต์ ไดเรกทอรีที่ติดตั้งมัลแวร์ และข้อมูลจากอุปกรณ์ USB ที่เชื่อมต่ออยู่

– จากนั้นมัลแวร์จะเชื่อมต่อกับเซิร์ฟเวอร์ Discord ที่ผู้โจมตีควบคุมอยู่ โดยจะโทรกลับมาเพื่อรอคำสั่งใหม่ ผู้โจมตีจะใช้สิ่งที่เรียกว่า discord-c2 ซึ่งเป็นโครงการคำสั่งและการควบคุมโอเพ่นซอร์สที่ใช้ Discord เป็นจุดควบคุม สำหรับอุปกรณ์ที่ติดมัลแวร์ เมื่อมัลแวร์เชื่อมต่อกับเซิร์ฟเวอร์ Discord แล้ว ผู้โจมตีสามารถใช้อีโมจิเพื่อแจ้งเตือนมัลแวร์ โดยมีพารามิเตอร์ต่างๆ ให้เลือกใช้งานมากมาย ยกตัวอย่างเช่น

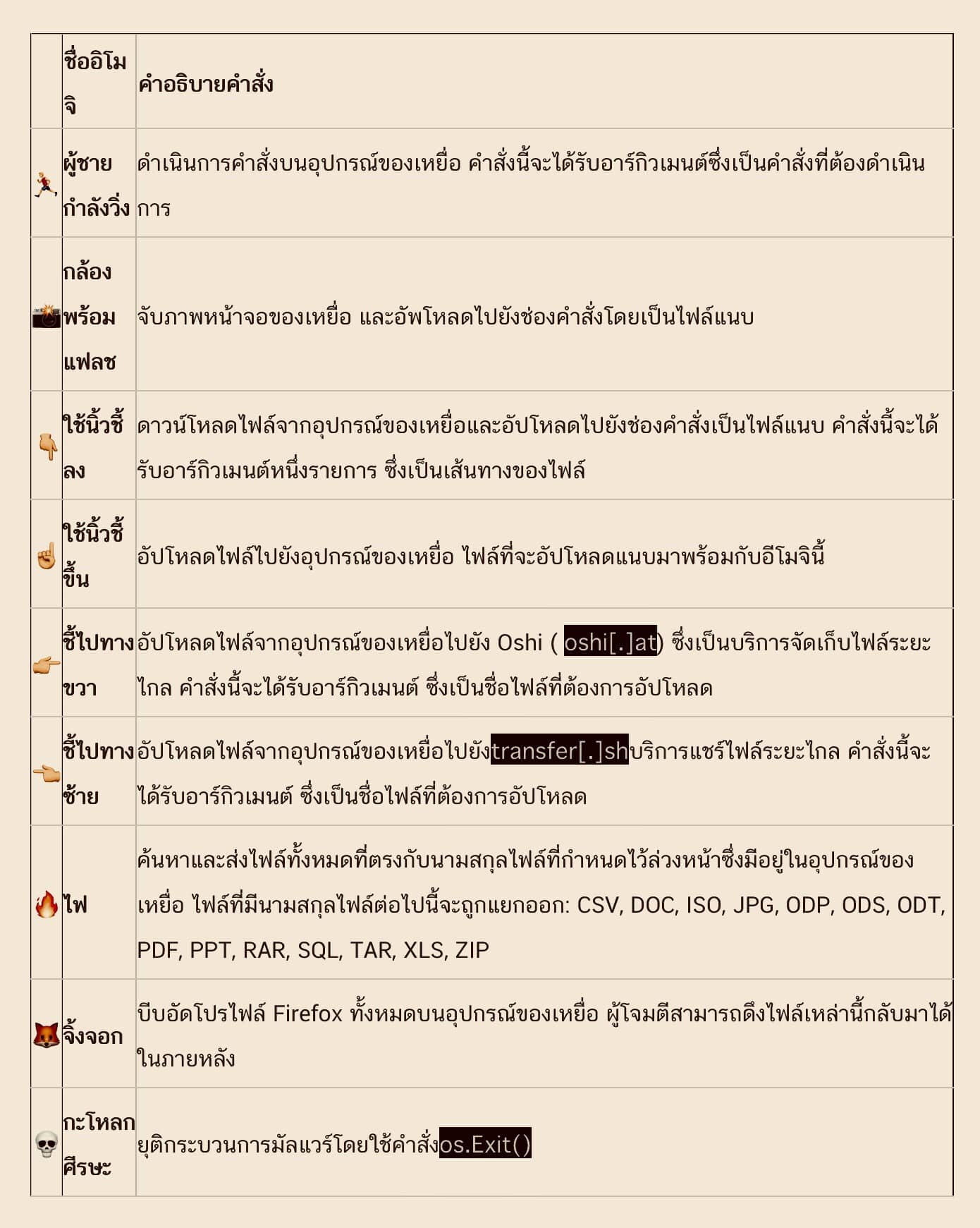

– อิโมจิ 🏃♂️ ผู้ชายกำลังวิ่ง

ดำเนินการคำสั่งบนอุปกรณ์ของเหยื่อ คำสั่งนี้จะได้รับอาร์กิวเมนต์ซึ่งเป็นคำสั่งที่ต้องดำเนินการ

– อิโมจิ 📸 กล้องพร้อมแฟลช

จับภาพหน้าจอของเหยื่อ และอัพโหลดไปยังช่องคำสั่งโดยเป็นไฟล์แนบ

– อิโมจิ 👇 ใช้นิ้วชี้ลง

ดาวน์โหลดไฟล์จากอุปกรณ์ของเหยื่อ และอัปโหลดไปยังช่องคำสั่งเป็นไฟล์แนบ คำสั่งนี้จะได้รับอาร์กิวเมนต์หนึ่งรายการ ซึ่งเป็นเส้นทางของไฟล์

– อิโมจิ ☝️ใช้นิ้วชี้ขึ้น

อัปโหลดไฟล์ไปยังอุปกรณ์ของเหยื่อ ไฟล์ที่จะอัปโหลดแนบมาพร้อมกับอีโมจินี้

– อิโมจิ 👉 ชี้ไปทางขวา

อัปโหลดไฟล์จากอุปกรณ์ของเหยื่อไปยัง Oshi ( oshi[.]at) ซึ่งเป็นบริการจัดเก็บไฟล์ระยะไกล คำสั่งนี้จะได้รับอาร์กิวเมนต์ ซึ่งเป็นชื่อไฟล์ที่ต้องการอัปโหลด

– อิโมจิ 👈 ชี้ไปทางซ้าย

อัปโหลดไฟล์จากอุปกรณ์ของเหยื่อไปยังtransfer[.]sh บริการแชร์ไฟล์ระยะไกล คำสั่งนี้จะได้รับอาร์กิวเมนต์ ซึ่งเป็นชื่อไฟล์ที่ต้องการอัปโหลด

– อิโมจิ 🔥 ไฟ

ค้นหาและส่งไฟล์ทั้งหมดที่ตรงกับนามสกุลไฟล์ที่กำหนดไว้ล่วงหน้าซึ่งมีอยู่ในอุปกรณ์ของเหยื่อ ไฟล์ที่มีนามสกุลไฟล์ต่อไปนี้จะถูกแยกออก: CSV, DOC, ISO, JPG, ODP, ODS, ODT, PDF, PPT, RAR, SQL, TAR, XLS, ZIP

– อิโมจิ 🦊 จิ้งจอก

บีบอัดโปรไฟล์ Firefox ทั้งหมดบนอุปกรณ์ของเหยื่อ ผู้โจมตีสามารถดึงไฟล์เหล่านี้กลับมาได้ในภายหลัง

– อิโมจิ 💀 กะโหลกศีรษะ

ยุติกระบวนการมัลแวร์โดยใช้คำสั่ง os.Exit()

อาจจะดูเป็นเรื่องน่ารักๆนะคะ แต่ก็ถือเป็นเรื่องแปลกที่คิดว่า อีโมจิที่เราใช้ทุกวันถูกนำมาใช้เป็นคำสั่งเพื่อควบคุมมัลแวร์ได้ด้วยนั่นเองค่ะ

จุดประสงค์การใช้มัลแวร์ที่ควบคุมด้วย Emoji

นอกจากจะทำให้เป็นมิตรต่อผู้ใช้มากขึ้นแล้ว การใช้อีโมจิเพื่อสั่งการ และสื่อสารยังช่วยให้มัลแวร์ไม่ถูกตรวจพบได้นานขึ้นอีกด้วยนั่นเองค่ะ โดยวิธีการที่มัลแวร์จัดการโทเค็น Discord ทำให้ Discord ดำเนินการกับเซิร์ฟเวอร์ของผู้โจมตีได้ยากขึ้น เนื่องจากผู้โจมตีสามารถอัปเดตการกำหนดค่าของไคลเอนต์ได้อย่างง่ายดายเมื่อจำเป็น

วิธีป้องกันและรักษาความปลอดภัย

มัลแวร์ DISGOMOJI นี้ จะมุ่งเป้าไปที่ระบบปฏิบัติการ Linux ที่ใช้ในหน่วยงานรัฐบาลอินเดียเป็นหลัก ซึ่งหมายความว่าคนส่วนใหญ่ไม่ต้องกังวลอะไรกับภัยนี้นั่นเองค่ะ แต่ อย่างไรก็ตาม ก็ควรอัปเดตเวอร์ชั่นของอุปกรณ์ของเราให้เป็นปัจจุบัน และใหม่ล่าสุดอยู่เสมอ เพราะเราต่างไม่มีทางรู้เลยว่า ภัยคุกคามใดจะเกิดขึ้นเป็นลำดับต่อไปนั่นเองค่ะ

ที่มา : Makeuseof